Content Management System atau lebih populer dengan singkatan CMS, pertama kali muncul sebagai jawaban atau solusi dari kebutuhan manusia akan penyediaan informasi yang sangat cepat. Masih segar dalam ingatan kita, betapa sederhananya sebuah website di era tahun 90-an. Dengan hanya mengandalkan bahasa pemograman HTML dan beberapa gambar serta informasi yang statis, sebuah perusahaan berusaha sebaik mungkin menampilkan informasi secukupnya kepada para pengunjung. Setiap kali ada perubahan informasi dalam perusahaan, pihak manajeman mau tak mau haruslah berhubungan terlebih dahulu dengan pihak Humas sebelum akhirnya semua bahan diserahkan kepada pihak webmaster. Pihak inilah yang nantinya akan mengadakan perubahan terhadap isi website. Dapat dibayangkan bila hal yang sama terjadi terus-menerus, berulang kali dan dalam kuantitas yang besar, seberapa banyak waktu dan tenaga yang dibutuhkan untuk memproses semuanya. Selain tidak efisien, biaya operasional yang harus dikeluarkan juga sangatlah besar. Tentu saja situasi seperti ini tidak diinginkan oleh setiap orang. Dapat dikatakan sebuah metode atau sistem yang dapat meningkatkan tingkat produktivitas dan efisiensi dalam pengembangan website sangatlah dibutuhkan. Dan salah satu solusi yang tepat untuk ini adalah dengan menerapkan Content Mangement System atau CMS.

Friday, 16 December 2016

Thursday, 22 September 2016

Laporan Praktikum | Installing APC for PHP 5.5 in windows | Politeknik Elektronika Negeri Surabaya

Berikut adalah tutorial installing APC untuk PHP 5.5. Selamat mencoba ....

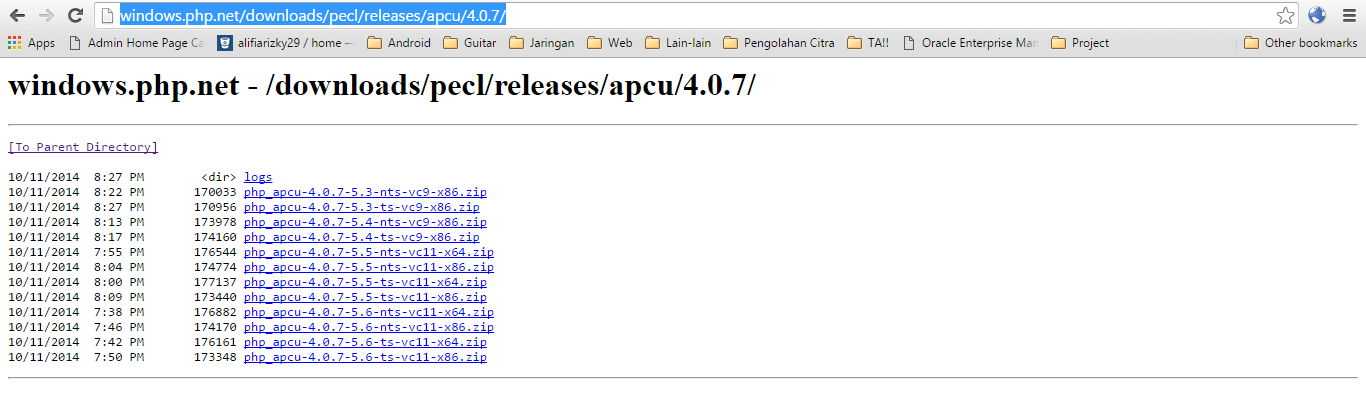

1. Download file di http://windows.php.net/downloads/pecl/releases/apcu/4.0.7/

2. Setelah download extrak file dan copy file php_apcu.dll dan php_apcu.pdb ke directory C:\xampp\php\ext

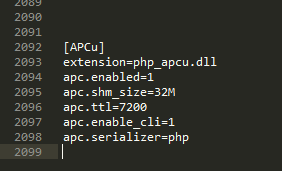

3. Edit php.ini

Penjelasan : Tambahkan script tersebut ke dalam file php.ini yang letaknya di C:\xampp\php\php.ini

4. Cek di phpinfo();

Penjelasan : Buat file php berisikan script tersebut dan simpan di htdocs.

1. Download file di http://windows.php.net/downloads/pecl/releases/apcu/4.0.7/

2. Setelah download extrak file dan copy file php_apcu.dll dan php_apcu.pdb ke directory C:\xampp\php\ext

3. Edit php.ini

Penjelasan : Tambahkan script tersebut ke dalam file php.ini yang letaknya di C:\xampp\php\php.ini

4. Cek di phpinfo();

<?php

phpinfo();

?>

Penjelasan : Buat file php berisikan script tersebut dan simpan di htdocs.

Laporan bisa download

Laporan Praktikum | PDF Converting and Graph | Politeknik Elektronika Negeri Surabaya

Dasar Teori

• PDF CONVERTING

PHP merupakan salah satu bahasa pemrograman berbasis web yang banyak digunakan saat ini. Tidak hanya digunakan untuk membuat sebuah website, tetapi juga untuk berbagai aplikasi dan sistem berbasis web seperti sistem penjualan, sistem keuangan, hingga sistem administrasi sekolah. Salah satu bagian yang tidak terpisahkan dari sebuah sistem, adalah laporan. Dalam sebuah aplikasi berbasis web (web application), laporan dapat dibuat dan disajikan dalam berbagai bentuk seperti laporan PDF, laporan berbasis CSS (CSS reporting) dan sebagainya. Dari berbagai pilihan tersebut, laporan dalam bentuk PDF memiliki keunggulan karena memiliki format standar, keamanan terhadap perubahan data serta dukungan berbagai browser dan sistem operasi dalam membuka file PDF.

Dalam bab ini akan dibahas mengenai bagaimana membuat laporan PDF melalui PHP menggunakan library FPDF. FPDF (http://fpdf.org) merupakan salah satu library PHP yang memungkinkan untuk membuat / generate file PDF secara langsung dari PHP (on-the-fly) tanpa harus menginstall atau mengaktifkan modul PHP tertentu (seperti PDFLib). Tutorial ini akan diawali dengan penjelasan singkat mengenai FPDF beserta keunggulannya, lalu dilanjutkan dengan contoh sederhana penggunaan FPDF untuk meng-generate file PDF. Setelah itu akan dibahas mengenai contoh membuat laporan sederhana dimana datanya diambil dari database MySQL.

FPDF merupakan suatu kumpulan class (library) PHP yang memungkinkan penggunanya dapat membuat halaman PDF dengan mudah dan tanpa perlu menginstall modul tambahan.F dari nama FPDF merupakan singkatan dari Free, jadi FPDF dapat didownload, digunakan dan dikembangkan secara bebas. FPDF dapat didownload secara gratis di http://fpdf.org/en/download.phpbeserta dokumentasi lengkapnya di http://fpdf.org/en/doc/index.php. Tersedia juga dokumentasi dalam bahasa Indonesia.

Berikut ini beberapa kelebihan dari FPDF yang terdapat di situs resminya, http://fpdf.org, adalah:

• Choice of measure unit, page format and margins

• Page header and footer management

• Automatic page break

• Automatic line break and text justification

• Image support (JPEG, PNG and GIF)

• Colors

• Links

• TrueType, Type1 and encoding support

• Page compression

FPDF dapat didownload di situs resminya di http://fpdf.org/en/download.php. Setelah download selesai, ekstrak file FPDF di document-root komputer Anda. Letakkan library FPDF pada folder khusus yang terpisah dengan file aplikasi agar lebih mudah dalam pengaturannya. Seperti sudah disebutkan di atas, FPDF merupakan sebuah library yang tidak memerlukan proses instalasi, cukup dipanggil (include) di program.

• CHART

JPGraph adalah library dari PHP yang bersifat object oriented. Fungsi utama dari library ini adalah untuk menggambar grafik pada browser sesuai dengan data yang ada. JPGraph bersifat open source, dapat didownload secara gratis melalui http://aditus.nu/JPGraph/ . Perlu diperhatikan bahwa untuk menggunakan JPGraph pastikan GD Library aktif (enable) pada php anda.

Terdapat perbedaan antara JPGraph yang digunakan pada php versi 5 dengan php 4, karena itu pastikan jika anda mendowload library ini sesuai versi php yang anda gunakan. JPGraph dapat didownload sekitar 4 MB lengkap dengan manualnya yang dapat membantu kita mempelajai isi dari JPGraph. Terdapat sekitar 87 class dan 814 method di dalam library ini. Disini kita hanya akan membahas beberapa class dan method dari JPGraph. Setelah JPGraph berhasil didownload, ekstrak file tersebut ke tempat directory kerja anda. Folder docs berisi manual dari JPGraph sedangkan folder src berisi file-file yang digunakan.

Langkah-langkah dan Percobaan

PDF Converting

Monday, 19 September 2016

Tugas Data Warehouse | Implementasi Desain Data Warehouse | Politeknik Elektronika Negeri Surabaya

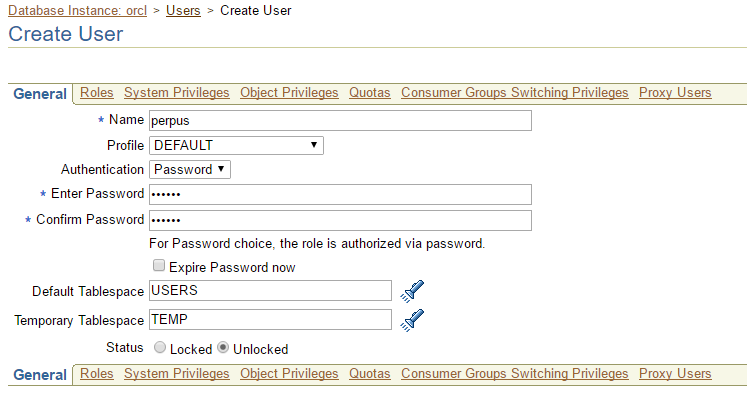

1. Membuat User dan Schema

Dibuatlah user schma dengan nama perpus dan juga berikan password

2. Memberi Role dan Privileges

Tambahkan resource ke selected role

Move all ke selected system previleges

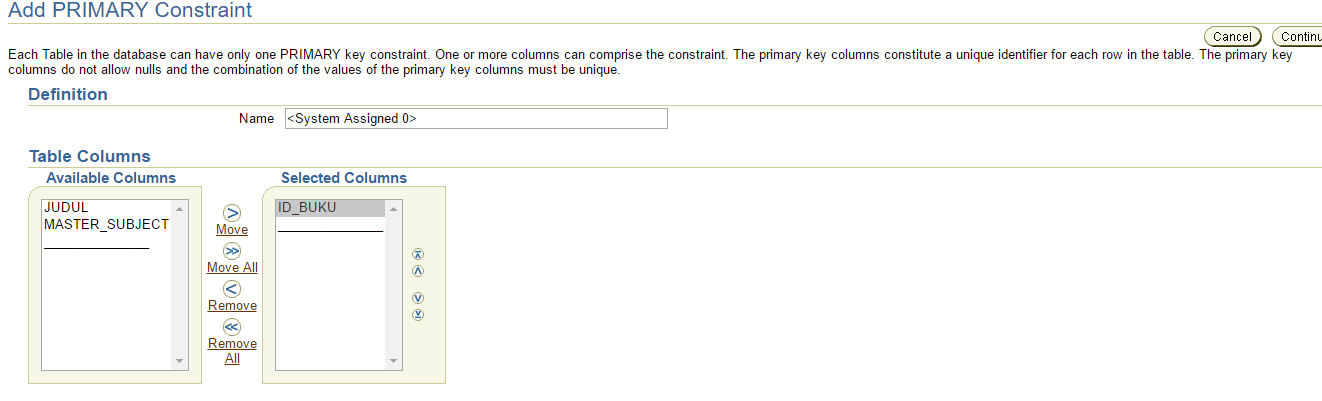

3. Membuat Tabel buku.

Tambahkan constrant id_buku

4. Membuat Tabel waktu

Dibuatlah user schma dengan nama perpus dan juga berikan password

2. Memberi Role dan Privileges

Tambahkan resource ke selected role

Move all ke selected system previleges

3. Membuat Tabel buku.

Tambahkan constrant id_buku

4. Membuat Tabel waktu

Sunday, 18 September 2016

Friday, 15 July 2016

LAPORAN PRAKTIKUM | Keamanan Data | DMZ | Politeknik Elektronika Negeri Surabaya

Dasar Teori

Demilitarized zone adalah Sebuah proses untuk meningkatkan security sebuah host yang menyediakan service tertentu yang dapat diakses untrusted network / jaringan public. Dengan cara menempatkan host di dalam sebuah area demilitarized dan meneruskan agar service agar tetap bisa diakses ke public network, disatu sisi service tetap bisa diakses oleh untrusted network, namun disatu sisi host/server tetap berada di area trusted network.

Pada praktikum ini untuk main router yang dipakai untuk DMZ menggunakan PC Router dengan Operating system Debian Jessie.

Public service DMZ

Dalam kasus ini kami akan membangun jaringan Demilitarized zone pada kampus pens dengan ketentuan sebagai berikut.

4 Subnet terhubung langsung dengan main router(3 subnet IP public, dan 1 subnet menggunakan private ip)

Terdapat 3 server yang menjalankan critical service(DNS, HTTP, Mail)

1 Server sebagai honeypot.

Topology yang akan kita bangun :

Gambar 2: Topologi jaringan

Untuk membangun topologi diatas disediakan subnet ip sebagai berikut :

Konfigurasi Demilitarized Zone (DMZ) menggunakan GNS3 dan virtualbox

1. Siapkan topologi jaringan yang akankita implementasikan

2. Siapkan Image yang akan dipakai sebagai OS host, dalam hal ini kita akan menggunakan satu image virtualbox (.ova atau .vdi) dan untuk host yang menggunakan Sistem operasi yang sama cukup memakai fitur linked clone yang ada virtualbox

3. Membuat VM menggunakan linked HDD yang ada di virtualbox.

Pilih opsi re-initialize MAC ->linked clone.

Buat 4 Virtual machine yang masing-masing akan kita jadikan host di gns3.

Setting interface vm.

4. Membuat Topology jaringan dengan menggunakan gns3 (dengan Virtualbox)

a. Create VM template

b. Add Device and Interface.

Konfigurasi Host

1. InternetHost :

Dalam topologi diatas public network terkoneksi secara peer sehingga hanya ada dua host yang terkoneksi.

Ifconfig eth0 202.9.85.1/30

route add defaut 202.9.85.9

b. DNS Server :

ifconfig eth0 202.9.85.11/29

route add defaut 202.9.85.9

c. Mail Server

ifconfig eth0 202.9.85.12/29

route add defaut 202.9.85.9

4. Honeypot network

Honeypot dmz sengaja dipisahkan menggunakan subnet tersendiri.

ifconfig eth0 202.9.85.6/30

route add defaut 202.9.85.5

5. Local network

Local network menggunakan private ip

IP : 192.168.1.0/24

Gateway : 192.168.1.1

Topologi yang akan di bangun

Konfigurasi main router(OS Debian Jessie).

1. Interface :

Eth0 : IP Address 202.9.85.2/30

Eth1 : IP Address 202.9.85.9/29

Eth2 : IP Address 202.9.85.5/30

Eth3 : IP Address 192.168.1.1/24

2. Konfigurasi rule pada main router.

Sebelumnya enable ip4_forward pada iptables.

Echo 1 > /proc/sys/net/ipv4/ip_forward

a. Akses ke internet

Localnetwork → Internet == Allow

Honeypot → Internet == Allow

DMZ → Internet == Allow

Iptables –t nat –A POSTROUTING –o eth3 –j MASQUERADE

Perintah diatas akan mengaktifkan NAT dari semua interface yang output trafficnya melalui eth3 akan di MASQUERADE

b. Akses dari Internet/public ➔ DMZ network(Web server, DNS Server, Mail Server)

Traffic dari Internet tidak di perbolehkan mengakses secara langsung ke Server yang di dalam DMZ area, namun Service HTTP, DNS dan Mail pada server akan di forward ke public interface 202.9.85.2

iptables -F

iptables -X

iptables -A FORWARD -m state --state NEW,ESTABLISHED,RELATED -j ACCEPT

iptables -A OUTPUT -m state --state NEW,ESTABLISHED,RELATED -j ACCEPT

# DMZ untuk DNS

iptables -A INPUT -p tcp -m multiport -d 202.85.9.2 --dport 53 -j ACCEPT

iptables -A FORWARD -p tcp -m multiport -d 202.85.9.10 --dport 53 -j ACCEPT

iptables -t nat -A PREROUTING -p tcp -m multiport -d 202.85.9.2 --dport 53 -j DNAT --to 202.85.9.10:53

iptables -A INPUT -p udp -m multiport -d 202.85.9.2 --dport 53 -j ACCEPT

iptables -A FORWARD -p udp -m multiport -d 202.85.9.10 --dport 53 -j ACCEPT

iptables -t nat -A PREROUTING -p udp -m multiport -d 202.85.9.2 --dport 53 -j DNAT --to 202.85.9.10:53

#DMZ untuk Webserver

iptables -A INPUT -p tcp -m multiport -d 202.85.9.2 --dport 80 -j ACCEPT

iptables -A FORWARD -p tcp- m multiport -d 202.85.9.10 --dport 80 -j ACCEPT

iptables -t nat -A PREROUTING -p tcp -m multiport -d 202.85.9.2 --dport 80 -j DNAT --to 202.85.9.10

iptables-save > ~/dmz.txt

Pada setting iptables diatas terlihat bahwa semua paket tcp dengan destinasi 202.85.9.2 dengan port 80 akan di redirect ke ip web server 202.9.85.10:80

1. Test Konfigurasi DMZ.

- Internet → DMZ

- Internet → Internal Network

Wednesday, 8 June 2016

LAPORAN PRAKTIKUM | Keamanan Data | KONFIGURASI KEAMANAN LAYANAN WEB (SSL dan TLS) | Politeknik Elektronika Negeri Surabaya

DasarTeori

1 SSL/TLS

Transport Layer Security (TLS) adalah protocol untuk mengamankan komunikasi antar aplikasi lewat internet. TLS mengamankan konten pada layer aplikasi, seperti halaman web dan diimplementasikan pada layer transport, yaitu TCP. Untuk menjamin keamanan. data yang dikirim dienkripsi dan diotentikasi pada sisi server dan client. Secure Socket Layer (SSL) adalah protocol yang diciptakan sebelum TLS yang mengaplikasikan hal ini.

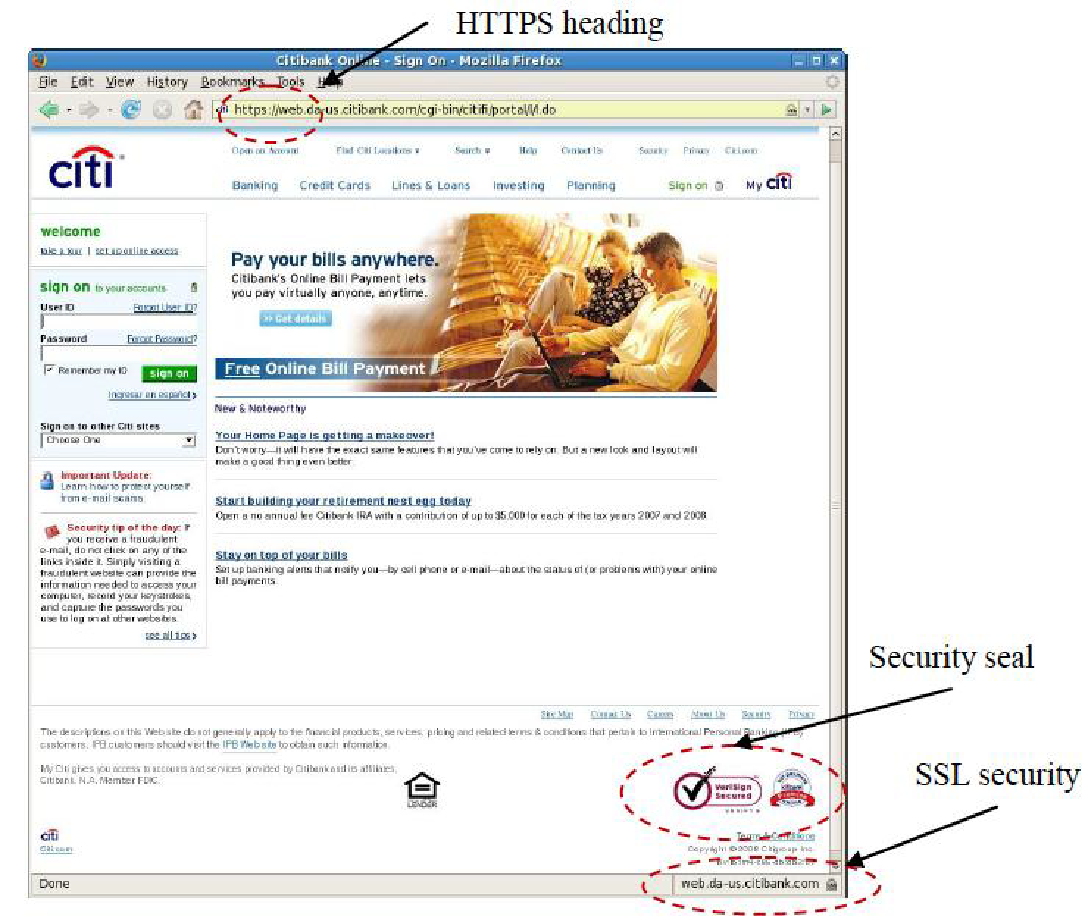

SSL/TLS biasanya dioperasikan secara bersama-sama dengan HTTP, sehingga membentuk protocol baru yang disebut HTTPS, untuk mengamankan transaksi lewat web. Selain intu, protocol ini dapat digunakan untuk aplikasi-aplikasi lain seperti email, file transfer dan virtual private networks (VPN).

2 HTTPS

HTTPS menggabungkan protocol HTTP dan SSL/TLS untuk menjamin keamanankomunikasi antara eb server dan web browser. HTTPS beroperasi pada port 443 dan bukan pada port 80 seperti normalnya HTTP. HTTPS bekerja dengan menyediakan enkripsi untuk konten web dan otentikasi web server. HTTPS tidak melakukan otentikasi client sehingga web sita tidak dapat melakukan otentikasi user selama koneksi. User harus melakukan sejumlah otentikasi tambahan seperti password,biometric atau metode otentikasi lain.

Komunikasi SSL/TLS meliputi dua tahap yaitu handshaking dan data sending. Sebelum berkomunikasi, web site harus meminta certificate authority (CA) agar dapat menanda tangani (signing) digital certificate-nya yang berisi public key dari site. User yang menerima digital sertificate CA, segera memanggil sertifikat root, yang dimiliki ketika mereka menginstall web browser. Web browser seperti Internet Explorer atau Firefox sebelumnya telah dilengkapi dengan sejumlah sertifikat root dari bermacam-macam perusahaan seperti VeriSign atau Entrust, yang memang menspesialiasisikan diri sebagai perusahaan yang bergerak di bidang sertifikasi.

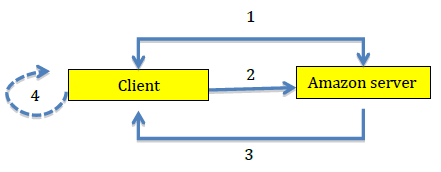

Gambar 12.1 SSL/TLS handshaking pada https

1. Verisign menandatangani sertifikat Amazon dengan publik key-nya

2. Install CA sertikat dengan public key-nya pada browser client

3. Koneksi lewat https

4. Saling menukar sertifikat digital, termasuk publik key

5. Client melakukan verifikasi sertifikat Amazon menggunakan public key dari CA

Pada gambar diatas, begitu user hendak mengkoneksikan diri dengan website lewat koneksi https, web server mengirim certifikatnya yang mengandung public key dari web site tersebut. User akan memverifikasi sertifikat ini dengan memakai pre-installed sertifikat root dari website CA.

PAda tahap kedua dari komunikasi SSL/TLS adalah tahapan enkripsi antara server dan client berdasarkan protocol kriptografi yang dinegosiasikan antara kedua belah pihak. Pada gambar berikut, begitu sertifikat digital server berhasil diverifikasi, maka browser dan server mulai saling bernegosiasi cipher yang hendak dipakai untuk pengkodean data dan verifikasi digital signature. Jika public key enkripsi sudah dipilih, kedua belah pihak mengenkripsikan data dengan public key masing-masing dan mendekripsi dengan private keynya. Untuk menghemat waktu, enkripsi public key hanya digunakan saat saling menukar session key (private key yang temporer) yang dipakai untuk data enkripsi.

1. Menegosiasikan cipher (metode kriptografi yang dipakai, termasuk didalamnya panjang key, hash function, otentikasi ,dll)

2. Mengirim data yang telah terinkripsi dengan Amazon publik key

3. Mengirim data yang telah terinkripsi dengan client publik key

4. Dekripsi/decoding data dari Amazon dengan publik key client

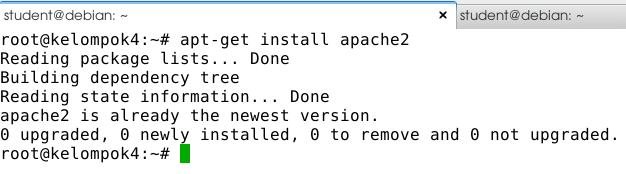

Software yang dibutuhkan untuk menginstall web server yang secure dan berbasis open-source adalah :

1. Apache 2.2.11: Apache2 ini adalah web server yang akan kita gunakan. Anda dapat mengecek informasinya lewat http://httpd.apache.org/.

2. OpenSSL 0.9.8k: OpenSSL adalah toolkit yang digunakan untuk mengimplementasikan protocol Secure Socket Layer (SSL v2/v3) dan Transport Layer Security (TLS v1). OpenSSL juga menyediakan general purpose library untuk kriptografi. Anda dapat mengecek informasinya lewat http://www.openssl.org/.

3. Mod_SSL 2.2.11: Mod_SSL adalah add-on modul untuk Apache. Pada versi lama apache, user harus mengkompile paket ini, sedangkan pada versi baru, Mod_SSL sudah built-in pada server sebagai interface antara OpenSSL dan Apache2. Anda dapat mengecek informasinya lewat http://www.mod_ssl.org.

Tugas Pendahuluan

1. Jelaskan proses handshaking pada SSL/TLS

TLS Handshake protocol mengijinkan komunikasi yang telah ter-autentikasi untuk memulai koneksi antara klien dan server. Protokol ini mengijinkan klien dan server untuk saling berbicara dengan bahasa yang sama, mengijinkan kedua belah pihak untuk menyetujui sebuah algoritma enkripsi dan kunci enkripsi terlebih dahulu sebelum protokol aplikasi memulai pengiriman data. Jalanya proses handshake pada TLS ini sama dengan proses yang terjadi pada SSL. TLS menyediakan autentikasi ke server dan juga secara opsional ke klien. Meskipun begitu, ada beberapa perubahan yang terjadi pada proses handshake tersebut.

2. Jelaskan proses pengiriman data pada SSL/TLS

Begitu user hendak mengkoneksikan diri dengan website lewat koneksi https, web server mengirim certifikatnya yang mengandung public key dari web site tersebut. User akan memverifikasi sertifikat ini dengan memakai pre-installed sertifikat root dari website CA.

Pada tahap kedua dari komunikasi SSL/TLS adalah tahapan enkripsi antara server dan client berdasarkan protocol kriptografi yang dinegosiasikan antara kedua belah pihak. Pada gambar berikut, begitu sertifikat digital server berhasil diverifikasi, maka browser dan server mulai saling bernegosiasi cipher yang hendak dipakai untuk pengkodean data dan verifikasi digital signature. Jika public key enkripsi sudah dipilih, kedua belah pihak mengenkripsikan data dengan public key masing-masing dan mendekripsi dengan private keynya. Untuk menghemat waktu, enkripsi public key hanya digunakan saat saling menukar session key (private key yang temporer) yang dipakai untuk data enkripsi.

Berikut ini adalah langkah-langkah dalam pengiriman data pada SSL

Menegosiasikan cipher (metode kriptografi yang dipakai, termasuk didalamnya panjang key, hash function, otentikasi ,dll)

Mengirim data yang telah terinkripsi dengan Amazon publik key

Mengirim data yang telah terinkripsi dengan client publik key

Dekripsi/decoding data dari Amazon dengan publik key client

3. Sebutkan software-software yang dibutuhkan untuk menggunakan protocol https.

Apache 2.2.11: Apache2 ini adalah web server yang akan kita gunakan. Anda dapat mengecek informasinya lewat http://httpd.apache.org/.

OpenSSL 0.9.8k: OpenSSL adalah toolkit yang digunakan untuk mengimplementasikan protocol Secure Socket Layer (SSL v2/v3) dan Transport Layer Security (TLS v1). OpenSSL juga menyediakan general purpose library untuk kriptografi. Anda dapat mengecek informasinya lewat http://www.openssl.org/.

Mod_SSL 2.2.11: Mod_SSL adalah add-on modul untuk Apache. Pada versi lama apache, user harus mengkompile paket ini, sedangkan pada versi baru, Mod_SSL sudah built-in pada server sebagai interface antara OpenSSL dan Apache2. Anda dapat

4. Bagaimana penggunaan TLS/SSL pada mail dan vpn ?

VPN adalah singkatan dari Virtual Private Network, yaitu sebuah cara aman untuk mengakses local area network yang berada diluar jangkauan, dengan menggunakan internet atau jaringan umum lainnya untuk melakukan transmisi paket data secara pribadi, dan terenkripsi. Sedangkan PPTP adalah singkatan dari Point-to-Point Tunneling Protocol, dan merupakan sebuah metode dalam implementasi penggunaan VPN.

VPN biasanya digunakan untuk menghubungkan kantor-kantor yang tersebar dibeberapa tempat dengan menggunakan akses internet. Namun, VPN juga dapat digunakan untuk keperluan lain, seperti anonimity (menyembunyikan identitas) atau mem-bypass firewall (termasuk mem-bypass content filtering).

5. Apa yang disebut CA ? Sebutkan 5 buah CA yang anda tahu

Certificate Authority (CA) adalah lembaga yang menerbitkan sertifikat digital (SSL) kepada perusahaan, lembaga atau individu lain setelah melalui proses verifikasi. CA harus menyimpan informasi tentang apa yang sudah diterbitkan dan informasi apa yang digunakan untuk menerbitkannya, dan secara rutin diaudit untuk memastikan semuanya sudah sesuai prosedur. Setiap CA memiliki Certification Practice Statement (CPS) yang berisi prosedur yang harus dijalankan dalam memverifikasi setiap permohonan sertifikat yang masuk. Saat ini dikenal beberapa CA, diantaranya Verisign (termasuk anak perusahaannya, Thawte dan GeoTrust), Comodo, Entrust, GlobalSign dan lainnya.

Lihatlah sertifikat dari webmail dengan mengklik tanda kunci. Lihat pada kolom issued by dan issued to. Tulis CN,O,OU. PAda technical Details, lihat metode enkripsi. Apa metode enkripsinya.

Percobaan SSL/TLS

Menciptakan sertifikat SSL dengan OpenSSL

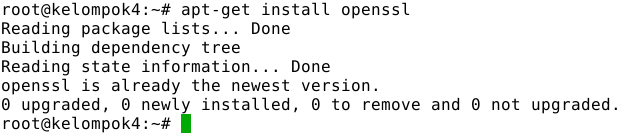

1. Menginstall software-software yang dibutuhkan :

$ sudo apt-get install apache2

$ sudo apt-get install openssl

2. Langkah berikutnya adalah membuat sertifikat SSL untuk web server sebelum kita menjalankan secure server dengan HTTPS. Selain itu , kita juga akan membuat pasangan public/private key untuk melakukan request sertifikat. Anda akan membutuhkan domain name untuk sertifikat yang anda ciptakan. Pada contoh ini digunakan nama : www.webkelompok4.com

LAPORAN PRAKTIKUM | Admin Jaringan | SSH dan TELNET | Politeknik Elektronika Negeri Surabaya

Dasar Teori

1. Telnet

Telnet kepanjangan dari telecommunication network protocol. Telnet adalah salah satu dari aplikais internet yang paling tua. Telnet memungkinkan kita untuk menghubungkan “terminal” kita dengan host remote yang berada diluar jaringan. Pada masa ARPANET sebelum workstation grafis atau personal komuputer ditemukan, setiap orang menggunakan terminal yang terhubung dengan mainframe atau minicomputer melalui koneksi serial. Setiap terminal memiliki keyboard sebagai masukan dan monitor untuk keluaran, tanpa memiliki CPU sendiri, semua proses dijalankan di mainframe atau minicomputer.

Telnet biasanya digunakan untuk “remote login” dari PC ke PC lain dalam jaringan. Remote login semacam ini memungkinkan anda untuk menggunakan aplikasi yang berada dalam sistem remote. Remote login semacam ini hanya menyediakan koneksi text only, biasanya dalam bentuk command line propmt. Client mengambil karakter yang dimasukkan dari keyboard, mengirimkannya ke server dan mencetak output yang dikirim oleh server.

2. SSH

Secure shelll (ssh) adalah suatu protokol yang memfasilitasi sistem komunikasi yang aman diantara dua sistem yang menggunakan arsitektur client/server, serta memungkinkan seorang user untuk login ke server secara remote. Berbeda dengan telnet dan ftp yang menggunakan plain text, SSh meng-enkripsi data selama proses komunikasi sehingga menyilitkan penyusup yang mencoba mendapatkan password yang tidak dienkripsi. Fungsi utama aplikasi ini adalah untuk mengakses mesin secara remote. Bentuk akses remote yang bisa diperoleh adalah akses pada mode teks maupun mode grafis/X apabila konfigurasinya mengijinkan.

SSH dirancang untuk menggantikan service-service di sistem unix/linux yang menggunakan sistemplain-text seperti telnet, ftp, rlogin, rsh, rcp, rexec,dll). Untuk menggantikan fungsi ftp dapat digunakan sftp (secure ftp), sedangkan untuk menggantikan rcp (remote copy) dapat digunakan scp (secure copy).

Implementasi SSH yang banyak diapakai saat ini adalah OpenSSH, aplikasi ini telah dimasukkan kedalam berbagai macam distribusi linux.

Tugas Pendahuluan

1. Apa kegunaan utama telnet ?

• Fungsi utama dari telnet adalah mengakses komputer (host/server) dari jauh/Remote login. Sehingga memungkinkan kita untuk masuk sebagai pengguna komputer jarak jauh dan menjalankan program komputer layanan yang ada di komputer tersebut.

2. Jelaskan perbedaan antara telnet dan ssh

• Protokol SSH mendukung otentikasi terhadap remote host, yang dengan demikian meminimalkan ancaman pemalsuan identitas client lewat IP address spoofing maupun manipulasi DNS. Aplikasi seperti Telnet tidak menggunakan enkripsi sedangkan SSH dilengkapi dengan enkripsi.

3. Jelaskan cara instalasi dan konfigurasi telnet

• Untuk melakukan instalasi telnet kita gunakan command “ # apt-get install telnetd ”

• Jika package linux belum diupdate maka lakukan perintah update “ # apt-get-update ”, setelah selesai melakukan update lakukan instalasi lagi

• Selama instalasi kita bisa pilih instalasi lewat standalone atau inetd, jika standalone maka telnet akan berjalan sendiri sebagai daemon, apabila memilih inetd maka telnet berjalan lewatt daemon xinetd.

• Jika memilih standalone maka langsung lakukan restart service dengan perintah “/etc/init.d/openbsd-inetd retsart “

• Jika memilih inetd maka masuk ke konfigurasi /etc/inetd.conf dan aktifkan telnetd dengan menghilangkan tanda uncomment pada bagian “ #telnet stream tcp nowait telnetd.telnetd /usr/sbin/tcpd/usr/sbin/in.telnetd ” baru kemudian lakukan restart service.

• Lakukan ujicoba dengan perintah “ # telnet server-tujuan ” contoh “ telnet 192.168.51.15 ”

4. Jelaskan cara instalasi dan konfigurasi ssh

• Untuk melakukan instalasi ssh kita gunakan command “ # apt-get install ssh ”

• Untuk konfigurasi ssh kita dapat melakukan perubahan terhadap file sshd_config yang merupakan file konfigurasi utama pada ssh server dengan command “ # nano /etc/ssh/sshd_config ” port default yang kita dapat adalah 20.

• Setiap setelah melakukan perubahan pada file sshd_config / melakukan konfigurasi, restart service ssh dengan command “ # /etc/inti.d/ssh restart ”

• Kemudian coba lakukan login dari remote komputer “ # ssh username@192.168.x.x ”

5. Jelaskan cara konfigurasi ssh tanpa password

• Buat ssh keygen , “ssh-keygen ”

• Salin public keys ke komputer tujuan , “ ssh-copy-id –i ~/.ssh/id_rsa.pub server tujuan ” contoh “ ssh-copy-id –i ~/.ssh/id_rsa.pub aaa@192.168.52.15 ”

• Lakukan ujicoba koneksi ssh , “ ssh server-tujuan ” contoh “ ssh aaa@192.168.52.15 “

Percobaan : Installasi dan Konfigurasi Telnet

1. Install

Virtual Box dan OS ubuntu Debian Wheezy

2. Setting

virtual box

Penjelasan : Sebelum melakukan

praktikum 1 tentang telnet dan ssh server kita harus mengubah :

- Setting di network virtual box

yang semula attached to NAT menjadi attached to Bridged Adapter

- Pada kolom name di isi dengan Realtek

PCIe GBE Family Controller karena menggunakan kabel LAN.

3. Install

ssh dengan menggunakan perintah apt-get

install ssh

4. Install

telnetd dengan menggunakan perintah apt-get

install telnetd

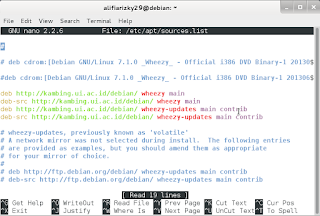

- Sebelum melakukan install telnetd

kita harus mengubah file dengan perintah nano

/etc/apt/sources.list

- Mengubah default gateway

Penjelasan : default gateway yang

semula adalah 10.252.108.1 di rubah menjadi 10.252.108.9

Dengan melakukan perintah :

- route delete default gw 10.252.108.1

- route add default gw 10.252.108.9

Untuk mengecek apakah sudah

terganti default gatewaynya dengan melakukan perintah route –n pada terminal.Ini digunakan agar terkoneksi dengan

internet dan bisa mengakses repositori kambing.ui.ac.id.

- Setelah selesai lakukan perintah apt-get update dan di lanjutkan perintah

apt-get install telnetd

5. Menjalankan telnet melalui komputer lain yang

terhubung

6. Melakukan

login dari remote komputer dengan memasukkan user dan password dengan

menggunakan ssh

7. SSH

tanpa password

- Buat ssh keygen

Jika ingin pengaturan default cukup

tekan enter.

- Membuat user baru di komputer lain dengan nama alifiarizky29

- Kopikan public user ke komputer lain

- Login ssh ke komputer tujuan

Penjelasan : Ketika login tidak

akan memasukkan password langsung masuk.

- Ketika sudah melakukan percobaan

praktikum di atas ubah settingan di network virtual box yang semula attached to

Bridged Adapter menjadi attached to NAT

Kesimpulan

Dari

percobaan di atas, ketika akan melakukan install telnetd terdapat masalah dengan

server kebo.pens.ac.id sehingga harus mengganti repositorinya ke

kambing.ui.ac.id. Dapat diketahui dengan

menggunakan ssh ataupun telnet kita bisa login secara remote ke user lain. Akan tetapi

dengan menggunakan ssh lebih aman daripada menggunakan telnet. Misalnya,

terdapat authentication jika

menggunakan ssh sebelum melakukan remote.

Pertanyaan

·

Jelaskan

perbedaan rlogin, rexec, rsh, rcp, ftp, telnet dengan ssh, sftp

Berbeda

dengan telnet dan ftp yang menggunakan plain text, SSH meng-enkripsi data

selama proses komunikasi sehingga menyulitkan penyusup/intruder yang

mencoba mendapatkan password yang tidak dienkripsi. SSH

dirancang untuk menggantikan service-service di

sistem unix/linux yang menggunakan sistemplain-text seperti

telnet, ftp, rlogin, rsh, rcp, rexec,dll). Untuk menggantikan fungsi ftp dapat

digunakan sftp (secure ftp), sedangkan untuk menggantikan rcp (remote copy)

dapat digunakan scp (secure copy).

Sehingga secure shell memiliki kelebihan yang membedakannya dengan

telnet , ftp dan perintah remote lainnya , yaitu :

·

Telnet atau perintah remote

lainnya

o

Kurang aman

o

Data dikirim dalam bentuk teks

o

Port 23

o

Menggunakan bandwidth lebih kecil

o

Sudah mulai tidak digunakan

·

Secure Shell

o

Lebih aman

o

Data dienkripsi

o

Port 22

o

Menggunakan bandwidth lebih besar

o

Banyak digunakan karena lebih aman

o

Berikut ini merupakan prinsip kerja ssh yang juga menggantikan perintah

remote lainnya :

§

Login ke shell pada remote host (menggantikan telnet dan rlogin)

§

Mengeksekusi satu perintah pada remote host (menggantikan rsh)

§ Dikombinasi dengan sftp sebagai alternatif untuk FTP transfer file

Laporan praktikum download ....

Subscribe to:

Comments (Atom)